ESTA CIRCULAR REQUIERE SU VOTO

|

|

|

- Virginia Suárez Carrasco

- hace 6 años

- Vistas:

Transcripción

1 ESTA CIRCULAR REQUIERE SU VOTO Dossier del BHI No. S3/8151/CHRIS CIRCULAR No. 38/ de Septiembre del 2000 ESQUEMA(S) DE SEGURIDAD DE LAS ENCs Ref.: Circular del BHI No. 40/1999 fechada el 27 de Agosto de 1999 Muy Señor nuestro, Se atrae la atención de los Estados Miembros sobre la Circular No. 40/1999, que trata sobre el tema arriba indicado. Desde la edición de esta Circular, varios Estados Miembros han expresado su preocupación por la entrega de sus datos sin seguridad. Esto se ha reflejado en informes nacionales durante las anteriores reuniones de CHRIS y WEND, pe de Australia, India, Malasia y Rusia, según lo contenido en el Documento WEND/5/6A, disponible en el sitio Web de la OHI ( - Estados Miembros únicamente). Se han recibido solicitudes adicionales de la industria solicitando una aclaración sobre el pretendido informe de la OHI sobre la codificación de datos ENC. El tema del (los) esquema(s) de seguridad fue tratado en la 11ª Reunión de CHRIS, en Noviembre de 1999, y posteriormente en la 5ª Reunión de WEND, en Marzo del En la reunión de CHRIS, la mayoría consideró que era deseable la codificación. Se convino además que, si se introdujera la codificación, debería normalizarse y que, finalmente, la OHI tendrá que definir su postura en este asunto, y deberá adoptarse una política antes de que puedan decidirse los detalles (ver Circular del BHI No. 3/2000). En la reunión de WEND, el RENC Europeo PRIMAR indicó que el esquema de seguridad que estaban usando (pe un algoritmo de codificación conocido como BLOWFISH y varios protocolos de codificación del propietario) estarían disponibles públicamente para aquellos SHs que deseen adoptar su esquema (ver Circular del BHI No.23/2000). El esquema de seguridad utilizado por PRIMAR, principalmente previsto para proporcionar la autenticación de los datos y para proteger los datos ENC de copia, uso o cambio no autorizados, se describe en el Anexo A. En particular, se atrae la atención sobre el párrafo 5.3, que explica detalladamente un posible método según el cual la OHI podría asumir la responsabilidad del esquema y del párrafo 4, que proporciona detalles sobre cómo utilizar realmente este esquema de seguridad.

2 2 Se ha indicado que el Esquema de Seguridad de PRIMAR está siendo implementado actualmente o está siendo desarrollado por más de 10 fabricantes de ECDIS o ECS. Se solicita pues a los Estados Miembros que respondan al cuestionario adjunto como Anexo B antes del 15 de Octubre del 2000 y que indiquen, por votación, si debería haber un sistema de codificación específico recomendado por la OHI. Anexos: Anexo A: Esbozo del Esquema de Seguridad de PRIMAR; Anexo B: Cuestionario / Papeleta de Voto.

3 Anexo A a la Circular del BHI No. 38/2000 Esbozo del Esquema de Seguridad

4 2 1. Introducción PRIMAR es el primer Centro Regional operativo del Mundo, de Servicios de Cartas Electrónicas de Navegación (ENC) conformes al modelo WEND de la OHI. El Servicio PRIMAR consiste en el suministro de ENCs oficiales con actualizaciones disponibles 24 horas al día globalmente, on-line o en CD-ROM. PRIMAR está manejado por el Servicio Hidrográfico del RU y por el Centro AS de Cartas Electrónicas (ECC). El ECC es el operador y promotor de los sistemas y servicios que permiten a PRIMAR ofrecer sus servicios globales. Este documento describe parte de la información de antecedentes requerida para comprender porqué PRIMAR y el ECC han desarrollado el esquema de seguridad y ofrecen su experiencia derivada de su práctica. Explica los procesos que conducen al desarrollo del esquema de seguridad y las interacciones con los utilizadores y los productores del sistema. Se proporciona también una visión de conjunto no técnica del esquema de seguridad. El ECC y PRIMAR describirán también el tipo de apoyo que pueden proporcionar como solución provisional hasta que la OHI haya asumido completamente las responsabilidades asociadas al esquema de seguridad. 2. Desarrollo del Esquema de Seguridad utilizado por PRIMAR PRIMAR es el operador del RENC en Europa, con la cooperación de muchos Servicios Hidrográficos (SHs) en Europa y en el mundo entero. PRIMAR proporciona actualmente un servicio comercial y global desde el principio hasta el final, distribuyendo ENCs oficiales en CD y un servicio on-line disponible 24 horas al día. Algunos de los SHs indicaron claramente, cuando empezó el trabajo de desarrollo del servicio en PRIMAR, que sus intereses comerciales tenían que ser protegidos de modo que no pudiesen ser utilizados de forma errónea o copiados ilegalmente. Algunos SHs del mundo entero ya habían informado sobre problemas de la puesta en el mercado de productos de cartografía digital no garantizados en el mercado. Los requerimientos básicos de los SHs fueron que: El esquema debe proteger su interés comercial; El esquema debe incluir: La autenticación mediante Firmas Digitales; El Acceso Selectivo mediante una Administración de Códigos; La Protección contra la Piratería mediante la Codificación; La Integridad de Datos y Servicios. Desarrollar un esquema de seguridad implica también una amplia comunicación y discusiones técnicas con los representantes de la industria. Los argumentos clave del ECDIS, del ECS y de la industria OEM para un esquema de seguridad fueron: El esquema debe basarse en normas internacionales, o utilizar las normas de la industria; El esquema debe ser diseñado de modo que pueda ser utilizado para contener también otros tipos de productos hidrográficos digitales; El esquema debe ser normalizado en la Comunidad Hidrográfica Internacional, de modo que todos trabajen con una norma global uniforme; Facilidad de implementación, uso operativo y administración del esquema de seguridad.

5 3 Esta información constituyó algunos de los requerimientos del utilizador, utilizados para diseñar el esquema de seguridad. Se combinó con las experiencias del ECC, obtenidas a partir del proyecto ECHO, financiado por la Comisión Europea, y a partir de un largo trabajo y experiencias acumuladas en el SH del RU, como parte del suministro de su servicio ARCS. Siguió un largo período de evaluación de las normas internacionales de seguridad, de diseño del esquema de seguridad y de su revisión con los representantes de la industria. La información proporcionada por la industria y las experiencias del desarrollo interno dieron como resultado cambios, ajustes y mejoras. Se utilizaron amplios recursos para informar a la industria acerca de las intenciones de PRIMAR de adoptar el esquema de seguridad y de ayudar en el desarrollo de un apoyo para el esquema. Una consecuencia fue el suministro de más aclaraciones y de un código original de muestra, junto con un seguimiento más estrecho. Fue necesario que PRIMAR cambiase su actitud, para informar a la industria sobre los nuevos servicios garantizados. Al mismo tiempo, varios de ellos estaban pasando pruebas de sanción de prototipos de ECDIS en sociedades de clasificación. Al ECC y a PRIMAR les ha llevado de 15 a 18 meses desarrollar el esquema de seguridad, introducirlo en la industria y ponerlo en funcionamiento comercialmente. 3. Construcción del Esquema de Seguridad Esta sección presentará brevemente todas las construcciones definidas en el esquema de seguridad y cómo se utiliza para operar el esquema con la seguridad adecuada. Hay más información sobre el esquema de seguridad disponible en el ECC AS ( La documentación del sistema de seguridad utiliza conceptos de seguridad reconocidos internacionalmente y normas que se han descrito con una definición de los procedimientos apropiados para un funcionamiento logrado. 3.1 Certificado Digital Un certificado es un documento firmado electrónicamente, que vincula estrechamente la clave pública a la identidad de una parte. Su objetivo es impedir a alguien que se haga pasar por otra persona. Si un certificado está presente, el receptor (o un tercero) puede comprobar que la clave pública pertenece a una parte nombrada. Se utiliza la clave pública almacenada en el certificado digital para comprobar la firma digital. El esquema de seguridad de PRIMAR utiliza certificados digitales basados en la norma internacional CCITT X.509 El Directorio Estructura de Autenticación. 3.2 Firma Digital La Autenticación es todo proceso a través del cual una persona confirma y comprueba cierta información. A veces se puede querer comprobar, pe el origen de un documento, la identidad del emisor, la hora y la fecha en que ha sido enviado y/o firmado un documento o la identidad del utilizador. Una firma digital es un medio criptográfico mediante el cual muchos de estos documentos pueden ser comprobados. La firma digital de una ENC es un fragmento de información que vincula la ENC al RENC/SH productor mediante la combinación de la clave privada/pública del SH/RENC, que se obtiene a partir del certificado digital, ref La autenticación es todo lo que se hace para asegurarse de que un intruso no pueda alterar, falsificar una ENC, y para garantizar que procede de un SH/RENC aprobado. El esquema de seguridad utiliza firmas digitales basadas en la norma internacional Digital Signature Standard (DSS) FIPS Pub 186. Cada archivo ENC tiene una única firma digital que asegura los orígenes del archivo.

6 4 3.3 Codificación (Protección contra la Piratería) y Acceso Selectivo El esquema de seguridad utiliza la codificación para proporcionar protección contra la piratería. El algoritmo de codificación "Blowfish" ha sido seleccionado a causa de su fuerza y, como no está patentado, puede ser exportado y utilizado gratuitamente. Como PRIMAR está utilizando un volumen de clave de 40-bits, puede ser exportado al mundo entero sin ninguna restricción. (El algoritmo soporta volúmenes de clave de hasta 448-bits, pendientes de las aprobaciones para la exportación). El esquema codifica sólo los ficheros ENC (células básicas y actualizaciones). Cada ENC (una célula) será codificada utilizando una Clave de Célula diferente. Además, cada edición de una ENC será codificada con una Clave de Célula diferente. La misma Clave de Célula será utilizada para codificar todas las actualizaciones publicadas para esa edición de la ENC. El esquema codificará la totalidad del contenido de los ficheros de datos. Esto se aplica a los ficheros de células básicas y de actualizaciones. Los ficheros codificados serán conformes al convenio sobre Especificación de Productos ENC en la norma S-57. El Acceso Selectivo es la capacidad de almacenar grandes cantidades de ENCs, p.e. en un CD-ROM, y de permitir a un utilizador acceder únicamente a las células que le interesan. Se lleva a cabo codificando cada ENC con una clave diferente y permite al utilizador usar claves sólo para las células que le interesan. 3.4 Compresión Un archivo ENC contendrá, a causa de su estructura, modelos periódicos de información, p.e. pequeñas variaciones en la información de coordenadas. El Criptoanálisis muestra que es más fácil destruir un fichero codificado que contiene secciones periódicas de información. Comprimir un fichero ENC antes de la codificación producirá un contenido completamente aleatorio y eliminará todo modelo periódico de información. El uso de la compresión se define sólo en el contexto del esquema de seguridad y no está reñido con la norma de transferencia S-57. El esquema usa el programa ZIP. La industria ha aceptado el uso de la compresión como medio de reducir también los tamaños de los ficheros. 3.5 Permiso del Utilizador Cada utilizador autorizado de datos codificados tendrá una única identificación de hardware (HW_ID), incorporada en su sistema. El utilizador no la conoce, pero el proveedor del sistema del utilizador le proporcionará un Permiso de Utilizador, que es una versión codificada del HW_ID, que utiliza una clave y una identificación del fabricante/oem (M_KEY y M_ID), suministrada por el Administrador del Esquema, ref El utilizador proporciona su Permiso de Utilizador al suministrador de servicios ENC, que producirá los Permisos de Cartas adecuados para obtener el acceso a nueva información. 3.6 Permiso de Cartas Cada célula de ENC está codificada por el productor de datos, utilizando una Clave de Célula que es única para la célula ENC, ref El utilizador necesitará esta Clave de Célula para poder descodificar los datos. Se proporciona al utilizador la Clave de la Célula en una forma codificada conocida como Permiso de Cartas. La Clave de la Célula está codificada utilizando el HW_ID del utilizador a partir del Permiso del Utilizador. Asegura que un Permiso de Cartas puede ser descodificado sólo por el sistema del utilizador-final apropiado.

7 5 4. Roles y Responsabilidades del Esquema de Seguridad Esta sección describe en términos generales los procesos y las interacciones entre los operadores de la cadena de valores de la ENC, para administrar y manejar con éxito el esquema de seguridad. El esquema adjunto se basa en el concepto WEND de la OHI, para una cooperación global en la producción y distribución de ENCs. El flujo de los royalties no está representado, ya que no forma parte del esquema de seguridad sino más bien de un acuerdo bilateral entre un SH y un RENC. Una explicación completa del esquema de seguridad está disponible en el ECC AS ( 1. Todos los operadores del esquema de seguridad solicitan al Administrador del Sistema una clave y una identificación del fabricante/oem (M_KEY y M_ID). El Administrador del Esquema mantiene un registro de todas las combinaciones válidas de M_KEY y M_ID. El Administrador del Esquema es también responsable de difundir a todos los participantes toda la otra información requerida para manejar el esquema. Incluye el mantenimiento de toda la documentación del esquema. El ECC AS opera actualmente en el RENC Europeo como Administrador del Esquema, en nombre de PRIMAR. 2. El SH puede proporcionar al RENC ENCs codificadas, los certificados digitales correspondientes y los Permisos de Utilizador, si tiene los instrumentos y la funcionalidad necesarios. PRIMAR está recibiendo actualmente ENCs decodificadas de todos los SHs cooperadores y codifica y firma todas las ENC sin cargo, en su nombre, como parte de la entrega de su servicio ENC. 3. El fabricante/oem atribuye una identificación de hardware (HW_ID) a todos los sistemas instalados. La concatenación de la M_KEY y la HW_ID asegura que todos los sistemas instalados y los utilizadores serán identificados especialmente en el esquema. El programa del fabricante/oem tiene la funcionalidad de generar el Permiso de Utilizador apropiado (codificando el HW_ID instalado, mediante la M_KEY como clave de codificación). 4. El Distribuidor o Agente registrará un Permiso de Utilizador de un utilizador, con el esquema para activar los servicios ENC. 5. El utilizador proporciona su Permiso de Utilizador con un pedido de nuevas ENCs a través de Distribuidores o Agentes al RENC, que generarán los Permisos de Cartas adecuados, conteniendo las claves de decodificación apropiadas para el acceso a nueva información de ENCs. 6. El RENC registrará la orden de transacción y extraerá el único HW_ID del Permiso de Utilizador. El RENC codificará las Claves de Célula ENC con los HW_ID de los utilizadores. (Esto asegura que sólo el utilizador - final apropiado podrá extraer las Claves de Células). Las Claves de Células codificadas serán entregadas como Permiso de Cartas al utilizador, con otra información aplicable. 7. El sistema del utilizador - final comprueba el certificado y la firma digital. El sistema extraerá las claves de células a partir del Permiso de Cartas, utilizando el HW_ID y decodificará las células ENC y las actualizaciones correspondientes. Una descripción completa de los roles, responsabilidades y procedimientos para todos los operadores del esquema está definida en la documentación del esquema de seguridad. 5. Situación y Transferencia del Esquema de Seguridad a la OHI 5.1 Situación del Esquema de Seguridad PRIMAR ha recibido la confirmación de un número sustancioso de fabricantes de ECDIS de todo el mundo, de que ya apoyan o que apoyarán el esquema de seguridad a partir de Otoño del Algunos fabricantes del sistema ECDIS han obtenido también la aprobación de su ECDIS tipo en la "Bundesamt für Seeschiffahrt und Hydrographie (BSH)" utilizando el esquema de seguridad y las conexiones on-line a los servicios PRIMAR. PRIMAR está experimentando también un interés

8 6 creciente por parte de los fabricantes de equipo ECS, que desarrollarán también apoyo para el esquema de seguridad, paralelamente con la creciente cobertura ENC. PRIMAR ha sido contactado también por fabricantes de programas para SIGs, que han mostrado interés en desarrollar un apoyo para el esquema de seguridad, como parte de sus instrumentos de producción si se convierte en una norma global de la OHI. 5.2 Documentación del Esquema de Seguridad El ECC AS ha desarrollado una extensa colección de documentación disponible como parte del esquema de seguridad. Incluye: La Interfase de Seguridad v.1.2 (Documentación del Esquema); Datos de pruebas, conteniendo tanto datos codificados como los datos ENC correspondientes no codificados. También incluye parámetros de pruebas específicos, utilizados principalmente por organizaciones que desarrollan apoyo para el esquema de seguridad. Código de muestreo original en C/Java, para demostrar cómo pueden implementarse algunos elementos del esquema de seguridad. La documentación en su forma actual está escrita principalmente para apoyar a toda persona que desarrolle apoyo para el esquema de seguridad que decodificará información de ENCs. Pero, como los procesos son simétricos, la codificación se lleva a cabo aplicando los procesos inversos. 5.3 Transferencia de los Derechos de Autor y apoyo a la OHI El ECC AS tiene actualmente los derechos de autor del esquema de seguridad, puesto que está siendo utilizado comercialmente por PRIMAR para proporcionar su servicio ENC. Si hay un interés en la comunidad hidrográfica para apoyar el esquema y convertirlo en una norma global de la OHI, el ECC AS transferirá los derechos de autor a la OHI. La OHI asumirá la responsabilidad de mantener la documentación y los derechos de autor, y será responsable de difundir la documentación. El ECC AS puede proporcionar asistencia como solución provisional para la OHI, manteniendo la documentación y/o participando en todo grupo de trabajo controlado por la OHI, al que se le haya atribuido la tarea de mantener el esquema de seguridad. Si la OHI decide utilizar los conceptos para garantizar también otros tipos de productos digitales, la documentación deberá ser ligeramente modificada, para describir cómo la construcción de la seguridad será utilizada específicamente para el producto digital, pe nombrando convenciones. El ECC AS ha desarrollado todos los programas y procedimientos para operar como administrador del esquema en el servicio de ENCs proporcionado por PRIMAR. El ECC AS amplía esta oferta a la OHI, si decide adoptar el esquema de seguridad. Lo ideal sería que la OHI o cualquier otra persona designada por la OHI pudiese operar como administrador del esquema. Si la comunidad de la OHI decide no adoptar un esquema de seguridad o selecciona un esquema completamente diferente del utilizado por PRIMAR, los derechos de autor permanecerán en el ECC para coordinar los servicios ENC comerciales entregados por PRIMAR. Sin embargo, PRIMAR trabajará en todas las normas que adopte la OHI sobre la seguridad. El ECC estará interesado en establecer la colaboración con otras organizaciones que planeen utilizar la seguridad para entregar un servicio ENC que permita trabajar en la normalización global.

9 7 ACRONIMOS ARCS BSH CCITT CD-ROM ECC ECDIS ECHO ENC ECS FIPS SIG SH HW_ID OHI M_ID M_KEY OEM RENC Servicio de Cartas Ráster del Almirantazgo (Admiralty Raster Chart Service) (Reino Unido) Servicio de Navegación e Hidrografía (Bundesamt für Seechiffahrt und Hydrographie) (Alemania). Comité Consultivo Internacional de Telégrafos y Teléfonos (International Telegraph and Telephone Consultative Committee) Compact Disk Read Only Memory. Centro de Cartas Electrónicas (Electronic Chart Centre) (Noruega) Sistemas de Información y Presentación de Cartas Electrónicas (Electronic Chart Display and Information Systems). Organización Europea de Centros de Cartas (European Chart Hub Organization). Carta Electrónica de Navegación (Electronic Navigational Chart). Sistema de Cartas Electrónicas (Electronic Chart System). Norma Federal de Procesado de Información (Federal Information Processing Standard) (EE.UU.) Sistema de Información Geográfica (Geographic Information System) (GIS). Servicio Hidrográfico (Hydrographic Office) (HO) Identificación del Hardware (HardWare Identification) Organización Hidrográfica Internacional (International Hydrographic Organization) (IHO) Identificación del Fabricante (Manufacturer Identification) Clave del Fabricante (Manufacturer KEY) Fabricante de Equipo Original (Original Equipment Manufacturer) Centro Regional Coordinador de ENCs (Regional ENC Coordinating Centre) S-57 Publicación Especial No. 57: Norma de Transferencia de la OHI para Datos Hidrográficos Digitales (Special Publication No. 57 : IHO Transfer Standard for Digital Hydrographic Data). SH del RU WEND Servicio Hidrográfico del Reino Unido (United Kingdom Hydrographic Office) (UKHO) Base Mundial de Datos de Cartas Electrónicas de Navegación (Worldwide Electronic Navigational Chart Database).

10 Los números rodeados por un círculo se refieren al texto del capítulo 4.

11 Anexo B de la Circular del BHI No. 38./2000 ESQUEMA(S) DE SEGURIDAD DE LAS ENCs CUESTIONARIO / PAPELETA DE VOTO 1) Tiene la intención de que sus datos ENC le sean proporcionados en formato codificado, pe directamente o a través de un RENC? SI NO 2) Si la respuesta a la pregunta 1) es "SI", está de acuerdo en que debería haber un Esquema de Seguridad Recomendado por la OHI? SI NO 3) Si la respuesta a las preguntas 1) y 2) es "SI", está de acuerdo en que el Esquema de Seguridad utilizado actualmente por PRIMAR, según lo descrito en el Anexo A, deberá convertirse en el Esquema de Seguridad Recomendado por la OHI? SI NO Comentarios:

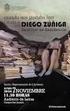

PUESTO DE ASESOR TECNICO (HIDROGRAFIA Y TECNOLOGIA DE LA INFORMACION) EN EL BHI

Dossier del BHI No. S1/0502 CIRCULAR No. 24/2002 12 de Julio de 2002 PUESTO DE ASESOR TECNICO (HIDROGRAFIA Y TECNOLOGIA DE LA INFORMACION) EN EL BHI Muy Señor nuestro, El actual titular del puesto de Asesor

Dossier del BHI No. S1/0502 CIRCULAR No. 24/2002 12 de Julio de 2002 PUESTO DE ASESOR TECNICO (HIDROGRAFIA Y TECNOLOGIA DE LA INFORMACION) EN EL BHI Muy Señor nuestro, El actual titular del puesto de Asesor

ESTA CIRCULAR REQUIERE SU VOTO. MEJORANDO LA COHERENCIA DE LAS ENCs

ESTA CIRCULAR REQUIERE SU VOTO Dossier del BHI No. S3/8151/CHRIS CIRCULAR No. 32/2007 14 de Marzo del 2007. MEJORANDO LA COHERENCIA DE LAS ENCs Referencias: a) Circular del BHI No. 47/2004 del 5 de Julio;

ESTA CIRCULAR REQUIERE SU VOTO Dossier del BHI No. S3/8151/CHRIS CIRCULAR No. 32/2007 14 de Marzo del 2007. MEJORANDO LA COHERENCIA DE LAS ENCs Referencias: a) Circular del BHI No. 47/2004 del 5 de Julio;

MEJORANDO LA CONSISTENCIA DE LAS ENCs

Dossier del BHI No. S3/8151/CHRIS CIRCULAR No. 47/2004 5 de Julio del 2004 MEJORANDO LA CONSISTENCIA DE LAS ENCs Estimado Director, Con un número cada vez mayor de ENCs que están disponibles ahora y que

Dossier del BHI No. S3/8151/CHRIS CIRCULAR No. 47/2004 5 de Julio del 2004 MEJORANDO LA CONSISTENCIA DE LAS ENCs Estimado Director, Con un número cada vez mayor de ENCs que están disponibles ahora y que

10ª REUNION DE LA WEND Mónaco, 11 & 14 de Septiembre del 2006. 2º FORO DE LAS PARTES ASOCIADAS AL ECDIS Mónaco, 12 & 13 de Septiembre del 2006.

Dossier del BHI No. S3/8152 CIRCULAR No. 11/2007 30 de Enero del 2007. 10ª REUNION DE LA WEND Mónaco, 11 & 14 de Septiembre del 2006. 2º FORO DE LAS PARTES ASOCIADAS AL ECDIS Mónaco, 12 & 13 de Septiembre

Dossier del BHI No. S3/8152 CIRCULAR No. 11/2007 30 de Enero del 2007. 10ª REUNION DE LA WEND Mónaco, 11 & 14 de Septiembre del 2006. 2º FORO DE LAS PARTES ASOCIADAS AL ECDIS Mónaco, 12 & 13 de Septiembre

Punto 2 Seguridad en la conexión de redes públicas. Juan Luis Cano

Punto 2 Seguridad en la conexión de redes públicas Juan Luis Cano El cifrado es un método que permite aumentar la seguridad de un mensaje o de un archivo mediante la codificación del contenido, de manera

Punto 2 Seguridad en la conexión de redes públicas Juan Luis Cano El cifrado es un método que permite aumentar la seguridad de un mensaje o de un archivo mediante la codificación del contenido, de manera

Circular de Tecnología Pautas para el uso de Certificados Digitales Personales

ASIT 20070501 CT Pautas para el uso de Certificados Digitales v3 2007-07-17 Documento de Circular de Tecnología Pautas para el uso de Certificados Digitales Personales Versión 003 Julio de 2007 ARCHIVO:

ASIT 20070501 CT Pautas para el uso de Certificados Digitales v3 2007-07-17 Documento de Circular de Tecnología Pautas para el uso de Certificados Digitales Personales Versión 003 Julio de 2007 ARCHIVO:

IMPLEMENTACION DE LAS PRACTICAS DE CONTROL DE CALIDAD

Dossier del BHI No. S/815 CIRCULAR No. 117/005 1 de Noviembre del 005. IMPLEMENTACION DE LAS PRACTICAS DE CONTROL DE CALIDAD Referencias: 1) Circular del BHI No. 71/00 del de Noviembre del 00. ) Circular

Dossier del BHI No. S/815 CIRCULAR No. 117/005 1 de Noviembre del 005. IMPLEMENTACION DE LAS PRACTICAS DE CONTROL DE CALIDAD Referencias: 1) Circular del BHI No. 71/00 del de Noviembre del 00. ) Circular

GEOMATICA 2004 Tecnología Geoespacial: Tendencias y Oportunidades La Habana, Cuba, de Mayo del 2004

Dossier del BHI No. S1/3008 CIRCULAR No. 29/2004 23 de Abril del 2004 GEOMATICA 2004 Tecnología Geoespacial: Tendencias y Oportunidades La Habana, Cuba, 10-14 de Mayo del 2004 Referencia: Circular del

Dossier del BHI No. S1/3008 CIRCULAR No. 29/2004 23 de Abril del 2004 GEOMATICA 2004 Tecnología Geoespacial: Tendencias y Oportunidades La Habana, Cuba, 10-14 de Mayo del 2004 Referencia: Circular del

ESTA CARTA CIRCULAR REQUIERE SU VOTO

Dossier del BHI No. S3/1400 ESTA CARTA CIRCULAR REQUIERE SU VOTO CARTA CIRCULAR No. 17/2014 11 de Febrero del 2014 REVIONES PROPUESTAS DE LAS RESOLUCIONES DE LA OHI SOBRE LAS MAREAS, LOS NIVELES DEL MAR

Dossier del BHI No. S3/1400 ESTA CARTA CIRCULAR REQUIERE SU VOTO CARTA CIRCULAR No. 17/2014 11 de Febrero del 2014 REVIONES PROPUESTAS DE LAS RESOLUCIONES DE LA OHI SOBRE LAS MAREAS, LOS NIVELES DEL MAR

51ª SESION DEL SUBCOMITÉ DE SEGURIDAD DE LA NAVEGACION

Dossier del BHI No. S3/3055 CIRCULAR No. 64/2005 21 de Junio del 2005 51ª SESION DEL SUBCOMITÉ DE SEGURIDAD DE LA NAVEGACION Referencias: A. Circular del BHI No. 5/2005 del 11 de Junio; B. Circular del

Dossier del BHI No. S3/3055 CIRCULAR No. 64/2005 21 de Junio del 2005 51ª SESION DEL SUBCOMITÉ DE SEGURIDAD DE LA NAVEGACION Referencias: A. Circular del BHI No. 5/2005 del 11 de Junio; B. Circular del

Autenticación: Garantiza que el autor o visador del documento es quien dice ser.

PLATAFORMA DE FIRMA ELECTRÓNICA DESATENDIDA 26/05/05 1 / 6 1. SERVICIO OFRECIDO POR LA PLATAFORMA Este sistema ofrece un servicio desatendido de Firma Electrónica Avanzada, para documentos en formato Adobe

PLATAFORMA DE FIRMA ELECTRÓNICA DESATENDIDA 26/05/05 1 / 6 1. SERVICIO OFRECIDO POR LA PLATAFORMA Este sistema ofrece un servicio desatendido de Firma Electrónica Avanzada, para documentos en formato Adobe

Dossier del BHI N S1 / CARTA CIRCULAR N 18/ de Abril del 2016

Dossier del BHI N S1 / 5012 CARTA CIRCULAR N 18/ 2016 18 de Abril del 2016 ESTABLECIMIENTO DE UN MEMORANDUM DE ACUERDO ENTRE LA ORGANIZACIÓN HIDROGRÁFICA INTERNACIONAL Y EL COMITE INTERNACIONAL PARA LA

Dossier del BHI N S1 / 5012 CARTA CIRCULAR N 18/ 2016 18 de Abril del 2016 ESTABLECIMIENTO DE UN MEMORANDUM DE ACUERDO ENTRE LA ORGANIZACIÓN HIDROGRÁFICA INTERNACIONAL Y EL COMITE INTERNACIONAL PARA LA

ágil, segura, confiable y oportuna por lo que representa una herramienta de gran utilidad y que aporta valor a la organización.

5. CONCLUSIONES Existen en el mercado múltiples sistemas software enfocados a apoyar los SGC en las organizaciones (ver Anexo A). No obstante, la mayoría de estas herramientas tienen funcionalidades que

5. CONCLUSIONES Existen en el mercado múltiples sistemas software enfocados a apoyar los SGC en las organizaciones (ver Anexo A). No obstante, la mayoría de estas herramientas tienen funcionalidades que

Programación en lenguajes estructurados de aplicaciones de gestión. Código: J62.13 Nivel: 3

Denominación: Programación en lenguajes estructurados de aplicaciones de gestión Código: J62.13 Nivel: 3 Sector: Familia: Programación informática, consultoría de informática y actividades conexas Tecnología

Denominación: Programación en lenguajes estructurados de aplicaciones de gestión Código: J62.13 Nivel: 3 Sector: Familia: Programación informática, consultoría de informática y actividades conexas Tecnología

NUEVA RESOLUCION R4.2 TRADUCCION DE LAS PUBLICACIONES DE LA OHI

Dossier del BHI No. S3/6000 CIRCULAR No. 57/2008 4 de Julio del 2008 NUEVA RESOLUCION R4.2 TRADUCCION DE LAS PUBLICACIONES DE LA OHI Referencia: Circular No. 20/2008 del 27 de Febrero. Estimado(a) Director(a),

Dossier del BHI No. S3/6000 CIRCULAR No. 57/2008 4 de Julio del 2008 NUEVA RESOLUCION R4.2 TRADUCCION DE LAS PUBLICACIONES DE LA OHI Referencia: Circular No. 20/2008 del 27 de Febrero. Estimado(a) Director(a),

Preguntas frecuentes sobre American Express SafeKey

Preguntas frecuentes sobre American Express SafeKey SECCIÓN 1: PREGUNTAS GENERALES 1 SECCIÓN 2: PREGUNTAS FRECUENTES SOBRE EL CAMBIO EN LA DELEGACIÓN DE LA RESPONSABILIDAD DERIVADA DE FRAUDES (FLS, POR

Preguntas frecuentes sobre American Express SafeKey SECCIÓN 1: PREGUNTAS GENERALES 1 SECCIÓN 2: PREGUNTAS FRECUENTES SOBRE EL CAMBIO EN LA DELEGACIÓN DE LA RESPONSABILIDAD DERIVADA DE FRAUDES (FLS, POR

SEGURIDAD EN COMUNICACIONES

SEGURIDAD EN COMUNICACIONES AMENAZAS A LA SEGURIDAD Redes de comunicaciones actuales permiten la conectividad de un gran número de usuarios. Explosión de servicios que necesitan la transmisión de datos

SEGURIDAD EN COMUNICACIONES AMENAZAS A LA SEGURIDAD Redes de comunicaciones actuales permiten la conectividad de un gran número de usuarios. Explosión de servicios que necesitan la transmisión de datos

CAPÍTULO 7: CONCEPTOS DE SEGURIDAD

CAPÍTULO 7: CONCEPTOS DE SEGURIDAD Nuestro proyecto se implementa en un marco de operaciones de comercio electrónico. Por lo tanto requerimos un modelo que nos asegure que las operaciones que intervienen

CAPÍTULO 7: CONCEPTOS DE SEGURIDAD Nuestro proyecto se implementa en un marco de operaciones de comercio electrónico. Por lo tanto requerimos un modelo que nos asegure que las operaciones que intervienen

Modelo de Referencia OAIS (Open Archival Information System)

Modelo de Referencia OAIS (Open Archival Information System) Contenido CONTENIDO Propósito y Alcance Entorno OAIS Modelo de Información Modelo Funcional Responsabilidades de un OAIS Metadatos de preservación

Modelo de Referencia OAIS (Open Archival Information System) Contenido CONTENIDO Propósito y Alcance Entorno OAIS Modelo de Información Modelo Funcional Responsabilidades de un OAIS Metadatos de preservación

Inter-American Accreditation Cooperation

IAF MD 2:2017 Documento obligatorio de IAF para la transferencia de la certificación de sistemas de gestión acreditada Este documento es una traducción al español preparada y endosada por IAAC, del documento

IAF MD 2:2017 Documento obligatorio de IAF para la transferencia de la certificación de sistemas de gestión acreditada Este documento es una traducción al español preparada y endosada por IAAC, del documento

POLÍTICA DE RELACIÓN CON LOS PROVEEDORES

Página 1 de 8 CONTROLADO SE CONSIDERA COPIA NO CONTROLADA Página 1 de 8 Página 2 de 8 ÍNDICE 1. INTRODUCCIÓN 3 2. OBJETIVO 3 3. ALCANCES 4 4. DOCUMENTOS RELACIONADOS 4 5. DEFINICIONES 5 6. RESPONSABILIDADES

Página 1 de 8 CONTROLADO SE CONSIDERA COPIA NO CONTROLADA Página 1 de 8 Página 2 de 8 ÍNDICE 1. INTRODUCCIÓN 3 2. OBJETIVO 3 3. ALCANCES 4 4. DOCUMENTOS RELACIONADOS 4 5. DEFINICIONES 5 6. RESPONSABILIDADES

SUMISIONES AL SUBCOMITÉ DE LA OMI SOBRE LA SEGURIDAD DE LA NAVEGACION (NAV)

CIRCULAR No. 46/2007 23 de Mayo del 2007. SUMISIONES AL SUBCOMITÉ DE LA OMI SOBRE LA SEGURIDAD DE LA NAVEGACION (NAV) Referencia: Circular No. 42/2007 del 26 de Abril. Estimado Director, El BHI ha recibido

CIRCULAR No. 46/2007 23 de Mayo del 2007. SUMISIONES AL SUBCOMITÉ DE LA OMI SOBRE LA SEGURIDAD DE LA NAVEGACION (NAV) Referencia: Circular No. 42/2007 del 26 de Abril. Estimado Director, El BHI ha recibido

INFORMES PARA EL BOLETÍN MARZO DEL 2014

VISITA DE LA ACADEMIA MARÍTIMA FRANCESA AL BHI Mónaco, 26 de Marzo La Academia Marítima Francesa, una sociedad erudita encargada de promover los estudios de alto nivel relativos a las actividades marítimas,

VISITA DE LA ACADEMIA MARÍTIMA FRANCESA AL BHI Mónaco, 26 de Marzo La Academia Marítima Francesa, una sociedad erudita encargada de promover los estudios de alto nivel relativos a las actividades marítimas,

Informe de la Organización Hidrográfica Internacional (OHI)

Tema del Programa: RCTA 4 Presentado por: OHI Original: Inglés Enviado: 04/04/2016 Informe de la Organización Hidrográfica Internacional (OHI) Versión en español provista por el autor 1 Informe de la

Tema del Programa: RCTA 4 Presentado por: OHI Original: Inglés Enviado: 04/04/2016 Informe de la Organización Hidrográfica Internacional (OHI) Versión en español provista por el autor 1 Informe de la

Especificación de Requerimientos <Nombre del Proyecto> Nombre del Grupo de Desarrollo o Asignatura Nombre del Autor

Especificación de Requerimientos Nombre del Grupo de Desarrollo o Asignatura [Este documento es la plantilla base para elaborar el documento Especificación de Requerimientos. Los textos que aparecen entre

Especificación de Requerimientos Nombre del Grupo de Desarrollo o Asignatura [Este documento es la plantilla base para elaborar el documento Especificación de Requerimientos. Los textos que aparecen entre

SMV Superintendencia del Mercado de Valores

Miraflores, 10 de abril de 2018 CIRCULAR Nº 203-2018-/09 Señor (a) GERENTE GENERAL Presente.- Ref: Expediente Nº 2018014338 Es grato dirigirme a usted con relación al Reglamento del Sistema MVNet y Virtual

Miraflores, 10 de abril de 2018 CIRCULAR Nº 203-2018-/09 Señor (a) GERENTE GENERAL Presente.- Ref: Expediente Nº 2018014338 Es grato dirigirme a usted con relación al Reglamento del Sistema MVNet y Virtual

TEMA 3: SERVICIO SSH

TEMA 3: SERVICIO SSH QUE ES SSH? Sucesor de telnet Problemas de seguridad Permite conexiones seguras a través de redes inseguras Da soporte seguro a cualquier protocolo que funcionen sobre TCP VENTAJAS

TEMA 3: SERVICIO SSH QUE ES SSH? Sucesor de telnet Problemas de seguridad Permite conexiones seguras a través de redes inseguras Da soporte seguro a cualquier protocolo que funcionen sobre TCP VENTAJAS

ANEXO D - 8 SUPLEMENTO DE INTERPRETACIÓN CONTABLE - CHILE SICCH N 32 VERSIÓN 2012 ACTIVOS INTANGIBLES COSTOS DE SITIOS WEB

ANEXO D - 8 SUPLEMENTO DE INTERPRETACIÓN CONTABLE - CHILE SICCH N 32 VERSIÓN 2012 ACTIVOS INTANGIBLES COSTOS DE SITIOS WEB (Última modificación 31 de diciembre de 2011) BOLETÍN TÉCNICO N 79 ALERTA SOBRE

ANEXO D - 8 SUPLEMENTO DE INTERPRETACIÓN CONTABLE - CHILE SICCH N 32 VERSIÓN 2012 ACTIVOS INTANGIBLES COSTOS DE SITIOS WEB (Última modificación 31 de diciembre de 2011) BOLETÍN TÉCNICO N 79 ALERTA SOBRE

KINDER MORGAN GAS NATURAL DE MÉXICO Procedimientos de Nominación

KINDER MORGAN GAS NATURAL DE MÉXICO Procedimientos de Nominación A. Autoridad Contractual 1. El Transporte o Almacenamiento solo se proporcionará después de la emisión de un acuerdo válido. Los números

KINDER MORGAN GAS NATURAL DE MÉXICO Procedimientos de Nominación A. Autoridad Contractual 1. El Transporte o Almacenamiento solo se proporcionará después de la emisión de un acuerdo válido. Los números

CONSEJO DE NORMALIZACIÓN Y CERTIFICACIÓN DE COMPETENCIA LABORAL NORMAS TÉCNICAS DE COMPETENCIA LABORAL

I. Datos Generales de la Calificación CCON0147.03 Título Consultoría general Propósito Presentar los parámetros que permitan evidenciar la competencia de un individuo para, independientemente de la especialidad

I. Datos Generales de la Calificación CCON0147.03 Título Consultoría general Propósito Presentar los parámetros que permitan evidenciar la competencia de un individuo para, independientemente de la especialidad

Manual del ciudadano. Release 0.5. TangramBPM

Manual del ciudadano Release 0.5 TangramBPM 02/10/2014 Índice general 1. Introducción 1 2. Navegación 3 2.1. Estructura general de la Sede Electrónica.............................. 3 2.2. Certificados

Manual del ciudadano Release 0.5 TangramBPM 02/10/2014 Índice general 1. Introducción 1 2. Navegación 3 2.1. Estructura general de la Sede Electrónica.............................. 3 2.2. Certificados

ESTA CARTA CIRCULAR REQUIERE SU VOTO. Dossier del BHI N S1/0415 CARTA CIRCULAR N 26/ de Junio del 2016

ESTA CARTA CIRCULAR REQUIERE SU VOTO Dossier del BHI N S1/0415 CARTA CIRCULAR N 26/2016 03 de Junio del 2016 SOLICITUD DE APROBACION DE UNA NUEVA EDICION DEL REGLAMENTO DEL PERSONAL DE LA OHI Referencias:

ESTA CARTA CIRCULAR REQUIERE SU VOTO Dossier del BHI N S1/0415 CARTA CIRCULAR N 26/2016 03 de Junio del 2016 SOLICITUD DE APROBACION DE UNA NUEVA EDICION DEL REGLAMENTO DEL PERSONAL DE LA OHI Referencias:

El sistema será definido como SACP (Sistema de Administración de Clientes y Proveedores).

ERS IEEE 830 En el capítulo 1 se explicó que es el estándar IEEE 830. A continuación, se lo aplica en la definición de los requerimientos del sistema, basado en las historias de usuario. Introducción Propósito

ERS IEEE 830 En el capítulo 1 se explicó que es el estándar IEEE 830. A continuación, se lo aplica en la definición de los requerimientos del sistema, basado en las historias de usuario. Introducción Propósito

Firma Electrónica Certificado Digital

San Salvador, Febrero de 2016 Ministerio de Economía Beneficios Para el Estado Desarrollo del Gobierno Electrónico. Agilización de Trámites ahora serán electrónicos bajo infraestructura segura Actas, Dictámenes,

San Salvador, Febrero de 2016 Ministerio de Economía Beneficios Para el Estado Desarrollo del Gobierno Electrónico. Agilización de Trámites ahora serán electrónicos bajo infraestructura segura Actas, Dictámenes,

ISO Procedimientos para la evaluación de la Calidad

ISO 19114 Procedimientos para la evaluación de la Calidad Alcances Pautas: para la determinación y evaluación de calidad, (ISO 19113) para Evaluación y Presentación: - informe de calidad de datos (Metadatos)

ISO 19114 Procedimientos para la evaluación de la Calidad Alcances Pautas: para la determinación y evaluación de calidad, (ISO 19113) para Evaluación y Presentación: - informe de calidad de datos (Metadatos)

(a) estar en formato impreso o electrónico; y

CAPITULO CUATRO PROCEDIMIENTOS DE ORIGEN ARTÍCULO 4.1: CERTIFICADO DE ORIGEN 1. Cada Parte deberá otorgar trato arancelario preferencial, de conformidad con este Acuerdo, a las mercancías originarias importadas

CAPITULO CUATRO PROCEDIMIENTOS DE ORIGEN ARTÍCULO 4.1: CERTIFICADO DE ORIGEN 1. Cada Parte deberá otorgar trato arancelario preferencial, de conformidad con este Acuerdo, a las mercancías originarias importadas

REALIZADO POR: MILA LEAL

REALIZADO POR: MILA LEAL Es el arte o ciencia de cifrar y descifrar información utilizando técnicas que hagan posible el intercambio de mensajes de manera segura que sólo puedan ser leídos por las personas

REALIZADO POR: MILA LEAL Es el arte o ciencia de cifrar y descifrar información utilizando técnicas que hagan posible el intercambio de mensajes de manera segura que sólo puedan ser leídos por las personas

Criptografía básica. (extracto de ponencia Administración Electrónica ) EUITIO Universidad de Oviedo. Alejandro Secades Gómez

(extracto de ponencia Administración Electrónica ) EUITIO Universidad de Oviedo La criptografía nació como la ciencia de ocultar mensajes,sea, cifrarlos para que sólo el receptor pueda acceder a ellos

(extracto de ponencia Administración Electrónica ) EUITIO Universidad de Oviedo La criptografía nació como la ciencia de ocultar mensajes,sea, cifrarlos para que sólo el receptor pueda acceder a ellos

DIRECTRICES PARA EL USO DE CERTIFICADOS ELECTRÓNICOS

S 4 ALBERT EMBANKMENT LONDRES SE1 7SR Teléfono: +44(0)20 7735 7611 Facsímil: +44(0)20 7587 3210 FAL.5/Circ.39/Rev.2 20 abril 2016 DIRECTRICES PARA EL USO DE CERTIFICADOS ELECTRÓNICOS 1 El Comité de facilitación,

S 4 ALBERT EMBANKMENT LONDRES SE1 7SR Teléfono: +44(0)20 7735 7611 Facsímil: +44(0)20 7587 3210 FAL.5/Circ.39/Rev.2 20 abril 2016 DIRECTRICES PARA EL USO DE CERTIFICADOS ELECTRÓNICOS 1 El Comité de facilitación,

LISTA COMPLETA DE LAS CIRCULARES DE LA OHI PUBLICADAS EN EL AÑO 2013 (incluyendo las CCLs, FCCLs)

Dossier del BHI No. S1/0900 CARTA CIRCULAR No. 75/2013 23 de Diciembre del 2013 LISTA COMPLETA DE LAS CIRCULARES DE LA OHI PUBLICADAS EN EL AÑO 2013 (incluyendo las CCLs, FCCLs) Estimado(a) Director(a),

Dossier del BHI No. S1/0900 CARTA CIRCULAR No. 75/2013 23 de Diciembre del 2013 LISTA COMPLETA DE LAS CIRCULARES DE LA OHI PUBLICADAS EN EL AÑO 2013 (incluyendo las CCLs, FCCLs) Estimado(a) Director(a),

Inter American Accreditation Cooperation APLICACIÓN DE IAAC PARA LA EVALUACIÓN Y ACREDITACIÓN DE PROVEEDORES DE ENSAYOS DE APTITUD

APLICACIÓN DE IAAC PARA LA EVALUACIÓN Y ACREDITACIÓN DE PROVEEDORES DE ENSAYOS DE APTITUD CLASIFICACIÓN Este documento esta clasificado como un Documento Obligatorio de IAAC. AUTORIZACIÓN: Publicación

APLICACIÓN DE IAAC PARA LA EVALUACIÓN Y ACREDITACIÓN DE PROVEEDORES DE ENSAYOS DE APTITUD CLASIFICACIÓN Este documento esta clasificado como un Documento Obligatorio de IAAC. AUTORIZACIÓN: Publicación

IMPLEMENTACIÓN DE INTEGRACIÓN DE SISTEMAS HEREDADOS UTILIZANDO WEB SERVICES

CAPÍTULO 5 IMPLEMENTACIÓN DE INTEGRACIÓN DE SISTEMAS HEREDADOS UTILIZANDO WEB SERVICES 5.1 Introducción En el capítulo anterior, se dio a conocer la arquitectura propuesta para la implementación de la

CAPÍTULO 5 IMPLEMENTACIÓN DE INTEGRACIÓN DE SISTEMAS HEREDADOS UTILIZANDO WEB SERVICES 5.1 Introducción En el capítulo anterior, se dio a conocer la arquitectura propuesta para la implementación de la

ISO TC46/SC11 Archives/records management

ISO TC46/SC11 Archives/records management GUÍA PARA IMPLEMENTAR EL APARTADO INFORMACIÓN DOCUMENTADA USANDO LOS PROCESOS Y CONTROLES DE ISO 30301:2011 Sistemas de gestión para los documentos DOCUMENTO EXPLICATIVO

ISO TC46/SC11 Archives/records management GUÍA PARA IMPLEMENTAR EL APARTADO INFORMACIÓN DOCUMENTADA USANDO LOS PROCESOS Y CONTROLES DE ISO 30301:2011 Sistemas de gestión para los documentos DOCUMENTO EXPLICATIVO

Especificación de requisitos de software

Especificación de requisitos de software Proyecto: Desarrollo de un sistema recomendador web para la toma de decisiones durante el proceso de adquisición de equipos de cómputo utilizando árboles de decisión.

Especificación de requisitos de software Proyecto: Desarrollo de un sistema recomendador web para la toma de decisiones durante el proceso de adquisición de equipos de cómputo utilizando árboles de decisión.

pkirisgrid Plantilla para la redacción de políticas de RA

pkirisgrid Plantilla para la redacción de políticas de RA v: 0.5.0 Sevilla, 16 de Noviembre 2007 1/7 Índice de contenido pkirisgrid...1 Plantilla para la redacción de políticas de RA...1 Resumen...3 Historia...3

pkirisgrid Plantilla para la redacción de políticas de RA v: 0.5.0 Sevilla, 16 de Noviembre 2007 1/7 Índice de contenido pkirisgrid...1 Plantilla para la redacción de políticas de RA...1 Resumen...3 Historia...3

PROCEDIMIENTO PARA COMUNICACIÓN, PARTICIPACIÓN Y CONSULTA

Número de página 1 de 10 PROCEDIMIENTO PARA COMUNICACIÓN, PARTICIPACIÓN Y 1. INFORMACION GENERAL. Número de página 2 de 10 1.1 OBJETIVO 1.2 RESPONSABLE 1.3 ALCANCE 14. DEFINICIONES Establecer la metodología

Número de página 1 de 10 PROCEDIMIENTO PARA COMUNICACIÓN, PARTICIPACIÓN Y 1. INFORMACION GENERAL. Número de página 2 de 10 1.1 OBJETIVO 1.2 RESPONSABLE 1.3 ALCANCE 14. DEFINICIONES Establecer la metodología

GESTIÓN DE LOS DOCUMENTOS

Página 1 de 8 1. OBJETIVO Describir las actividades a seguir para la elaboración y control de la documentación del Sistema de Gestión Integrado (Sistema de Gestión de la Calidad, Sistema de Gestión de

Página 1 de 8 1. OBJETIVO Describir las actividades a seguir para la elaboración y control de la documentación del Sistema de Gestión Integrado (Sistema de Gestión de la Calidad, Sistema de Gestión de

MÓDULO 2 NIVEL AVANZADO Las fuentes de información institucional Unidad didáctica 5: La seguridad en las operaciones telemáticas

MÓDULO 2 NIVEL AVANZADO Las fuentes de información institucional E. La seguridad en las operaciones telemáticas La firma digital La firma electrónica es un sistema electrónico de acreditación que permite

MÓDULO 2 NIVEL AVANZADO Las fuentes de información institucional E. La seguridad en las operaciones telemáticas La firma digital La firma electrónica es un sistema electrónico de acreditación que permite

Política de uso de la CAFe: proveedores de servicio. DAGSer Dirección Adjunta de Gerencia de Servicios

Política de uso de la CAFe: proveedores de servicio DAGSer Dirección Adjunta de Gerencia de Servicios Sumario 1. Presentación... 3 2. Definiciones... 3 3. Público objetivo... 3 4. Acreditación... 4 5.

Política de uso de la CAFe: proveedores de servicio DAGSer Dirección Adjunta de Gerencia de Servicios Sumario 1. Presentación... 3 2. Definiciones... 3 3. Público objetivo... 3 4. Acreditación... 4 5.

Términos de Referencia para Consultores Individuales.

Términos de Referencia para Consultores Individuales. Términos de Referencia de Coordinador Censal Municipal Propósito de la consultoría Alcance del trabajo: 1. Antecedentes 2. Descripción de los servicios,

Términos de Referencia para Consultores Individuales. Términos de Referencia de Coordinador Censal Municipal Propósito de la consultoría Alcance del trabajo: 1. Antecedentes 2. Descripción de los servicios,

Lista de la Verificación de la Gestión Ambiental 1

Lista de la Verificación de la Gestión Ambiental 1 Sección Punto de Control Cumplimiento 4. Requisitos del Sistema de Gestión Ambiental 4.1 Requisitos generales La organización, ha establecido, puesto

Lista de la Verificación de la Gestión Ambiental 1 Sección Punto de Control Cumplimiento 4. Requisitos del Sistema de Gestión Ambiental 4.1 Requisitos generales La organización, ha establecido, puesto

Curso. Profesor: Carlos Yévenes. Seminario Web #02

Curso Específico Profesor: Carlos Yévenes Seminario Web #02 Contenidos MÓDULO I : MODELO DE NEGOCIO MÓDULO II : LICITACIÓN Y ADJUDICACIÓN MÓDULO III : ADMINISTRACIÓN Y CIERRE Modelo de Negocio - Evaluación

Curso Específico Profesor: Carlos Yévenes Seminario Web #02 Contenidos MÓDULO I : MODELO DE NEGOCIO MÓDULO II : LICITACIÓN Y ADJUDICACIÓN MÓDULO III : ADMINISTRACIÓN Y CIERRE Modelo de Negocio - Evaluación

Asistente al Superintendente de Currículo e Instrución

Nombre de Escuela adopta esta Política de Participación de los Padres en orden de implementar los estatuarios del Acto Federal de la Educación Primaria y Secundaria (ESEA) que siguen. Nombre de la Escuela

Nombre de Escuela adopta esta Política de Participación de los Padres en orden de implementar los estatuarios del Acto Federal de la Educación Primaria y Secundaria (ESEA) que siguen. Nombre de la Escuela

UNIVERSIDAD COMPLUTENSE DE MADRID PROGRAMA ERASMUS+ CON PAÍSES ASOCIADOS PROYECTO ERASMUS+ INTERNACIONAL - UCM GUIA PRIMEROS PASOS

UNIVERSIDAD COMPLUTENSE DE MADRID PROGRAMA ERASMUS+ CON PAÍSES ASOCIADOS PROYECTO ERASMUS+ INTERNACIONAL - UCM 2015-2017 GUIA PRIMEROS PASOS (BASADA EN LAS INSTRUCCIONES DADAS POR LA AGENCIA NACIONAL ERASMUS+

UNIVERSIDAD COMPLUTENSE DE MADRID PROGRAMA ERASMUS+ CON PAÍSES ASOCIADOS PROYECTO ERASMUS+ INTERNACIONAL - UCM 2015-2017 GUIA PRIMEROS PASOS (BASADA EN LAS INSTRUCCIONES DADAS POR LA AGENCIA NACIONAL ERASMUS+

Política de privacidad global de Ascensores ACRESA CARDELLACH S.L.

La empresa de, junto con sus filiales y afiliadas (en conjunto, "ACRESA") son responsables de cualquier aplicación informática y móvil, página o cuenta de medios sociales y sitio web patrocinado por ACRESA

La empresa de, junto con sus filiales y afiliadas (en conjunto, "ACRESA") son responsables de cualquier aplicación informática y móvil, página o cuenta de medios sociales y sitio web patrocinado por ACRESA

Previsualización OHN/IT-ISO/TR INFORME TÉCNICO HONDUREÑO. Directrices para la documentación de sistemas de gestión de la calidad

INFORME TÉCNICO HONDUREÑO OHN/IT-ISO/TR 10013 2008-06-20 Directrices para la documentación de sistemas de gestión de la calidad Guidelines for quality management system documentation Número de referencia

INFORME TÉCNICO HONDUREÑO OHN/IT-ISO/TR 10013 2008-06-20 Directrices para la documentación de sistemas de gestión de la calidad Guidelines for quality management system documentation Número de referencia

POLÍTICA DE ENTREGA DEL SISTEMA DE GESTIÓN DEL SERVICIO (SGS) Requisitos Generales

POLÍTICA DE ENTREGA DEL SISTEMA DE GESTIÓN DEL SERVICIO (SGS) Requisitos Generales Vicerrectorado de Tecnologías de la Información e Innovación Digital SISTEMA DE GESTIÓN DEL SERVICIO (SGS) Título Nombre

POLÍTICA DE ENTREGA DEL SISTEMA DE GESTIÓN DEL SERVICIO (SGS) Requisitos Generales Vicerrectorado de Tecnologías de la Información e Innovación Digital SISTEMA DE GESTIÓN DEL SERVICIO (SGS) Título Nombre

Conceptos sobre firma y certificados digitales

Conceptos sobre firma y certificados digitales XI Reunión de Responsables de Sistemas de Información San José, Costa Rica Julio 2009 Carlos Rivas Guillén RivasGC@sugeval.fi.cr Agenda Criptografía. Firma

Conceptos sobre firma y certificados digitales XI Reunión de Responsables de Sistemas de Información San José, Costa Rica Julio 2009 Carlos Rivas Guillén RivasGC@sugeval.fi.cr Agenda Criptografía. Firma

Desarrollo e implementación de un prototipo de Notaría Digital

Desarrollo e implementación de un prototipo de Notaría Digital Francisco Rodríguez-Henríquez CINVESTAV-IPN Material desarrollado como parte de la tesis de maestría de: Vladimir González García Febrero

Desarrollo e implementación de un prototipo de Notaría Digital Francisco Rodríguez-Henríquez CINVESTAV-IPN Material desarrollado como parte de la tesis de maestría de: Vladimir González García Febrero

PUBLICACIÓN ESPAÑOLA DE GESTIÓN DE LA CONFIGURACIÓN

PUBLICACIÓN ESPAÑOLA DE GESTIÓN DE LA CONFIGURACIÓN MINISTERIO DE DEFENSA SECRETARÍA DE ESTADO DE DEFENSA DIRECCIÓN GENERAL DE ARMAMENTO Y MATERIAL REQUISITOS CONTRACTUALES DE GESTIÓN DE LA CONFIGURACIÓN

PUBLICACIÓN ESPAÑOLA DE GESTIÓN DE LA CONFIGURACIÓN MINISTERIO DE DEFENSA SECRETARÍA DE ESTADO DE DEFENSA DIRECCIÓN GENERAL DE ARMAMENTO Y MATERIAL REQUISITOS CONTRACTUALES DE GESTIÓN DE LA CONFIGURACIÓN

La información. 1. Confidencialidad de la Información

gratuita. INCIBE no se responsabiliza del uso que pueda hacerse de la La información 1. Confidencialidad de la Información Qué es la confidencialidad? Una norma de seguridad reconocida internacionalmente

gratuita. INCIBE no se responsabiliza del uso que pueda hacerse de la La información 1. Confidencialidad de la Información Qué es la confidencialidad? Una norma de seguridad reconocida internacionalmente

Universidad Simón Bolívar Departamento de Computación y Tecnología de la Información Organización del Computador CI-3815

Universidad Simón Bolívar Departamento de Computación y Tecnología de la Información Organización del Computador CI-385 Proyecto Objetivos Generales: realizar un programa en lenguaje de bajo nivel del

Universidad Simón Bolívar Departamento de Computación y Tecnología de la Información Organización del Computador CI-385 Proyecto Objetivos Generales: realizar un programa en lenguaje de bajo nivel del

TERMINOS DE REFERENCIA PARA LA CONTRATACIÓN DE UNA CONSULTORIA PARA EL DISEÑO E IMPLEMENTACIÓN DEL SISTEMA DE INFORMACIÓN GEOGRÁFICA DEL COSIPLAN

TERMINOS DE REFERENCIA PARA LA CONTRATACIÓN DE UNA CONSULTORIA PARA EL DISEÑO E IMPLEMENTACIÓN DEL SISTEMA DE INFORMACIÓN GEOGRÁFICA DEL COSIPLAN (Primer borrador) 1) INTRODUCCIÓN La Unión de Naciones

TERMINOS DE REFERENCIA PARA LA CONTRATACIÓN DE UNA CONSULTORIA PARA EL DISEÑO E IMPLEMENTACIÓN DEL SISTEMA DE INFORMACIÓN GEOGRÁFICA DEL COSIPLAN (Primer borrador) 1) INTRODUCCIÓN La Unión de Naciones

SISTEMA DE GESTION DE CALIDAD PROCEDIMIENTO CONTROL DE DOCUMENTOS PR-GC-03

SISTEMA DE GESTION DE PROCEDIMIENTO CONTROL DE DOCUMENTOS PR-GC-03 REVISION FECHA REGISTRO DE MODIFICACIONES DEL DOCUMENTO 00 01 de Septiembre 2008 Primera Edición ELABORADO POR REVISADO POR APROBADO POR

SISTEMA DE GESTION DE PROCEDIMIENTO CONTROL DE DOCUMENTOS PR-GC-03 REVISION FECHA REGISTRO DE MODIFICACIONES DEL DOCUMENTO 00 01 de Septiembre 2008 Primera Edición ELABORADO POR REVISADO POR APROBADO POR

LISTA COMPLETA DE LAS CIRCULARES DEL BHI PUBLICADAS EN EL AÑO 2008 (incluyendo las CCLs y FCCLs)

Dossier del BHI No. S1/0900 CIRCULAR No. 107/2008 23 de Diciembre del 2008 LISTA COMPLETA DE LAS CIRCULARES DEL BHI PUBLICADAS EN EL AÑO 2008 (incluyendo las CCLs y FCCLs) Estimado(a) Director(a), Adjunto

Dossier del BHI No. S1/0900 CIRCULAR No. 107/2008 23 de Diciembre del 2008 LISTA COMPLETA DE LAS CIRCULARES DEL BHI PUBLICADAS EN EL AÑO 2008 (incluyendo las CCLs y FCCLs) Estimado(a) Director(a), Adjunto

Firma Electronica Avanzada

Firma Electronica Avanzada La Firma Electrónica Avanzada es un conjunto de datos que se adjuntan a un mensaje electrónico, cuyo propósito es identificar al emisor del mensaje como autor legítimo de éste,

Firma Electronica Avanzada La Firma Electrónica Avanzada es un conjunto de datos que se adjuntan a un mensaje electrónico, cuyo propósito es identificar al emisor del mensaje como autor legítimo de éste,

INFORMACIÓN Y FORMACIÓN EN TRABAJOS VERTICALES

INFORMACIÓN Y FORMACIÓN EN TRABAJOS VERTICALES Es obligación del empresario garantizar que los trabajadores reciben una formación teórica y práctica suficiente y adecuada, tal y como dispone la normativa,

INFORMACIÓN Y FORMACIÓN EN TRABAJOS VERTICALES Es obligación del empresario garantizar que los trabajadores reciben una formación teórica y práctica suficiente y adecuada, tal y como dispone la normativa,

POLÍTICAS Y PROCEDIMIENTOS DE SEGURIDAD DE LA INFORMACIÓN ARROCERA BOLUGA LTDA.

POLÍTICAS Y PROCEDIMIENTOS DE SEGURIDAD DE ARROCERA BOLUGA LTDA. Política de protección de datos: 1. MARCO DE ACTUACIÓN El presente documento contiene la Política de Seguridad de la Información aplicable

POLÍTICAS Y PROCEDIMIENTOS DE SEGURIDAD DE ARROCERA BOLUGA LTDA. Política de protección de datos: 1. MARCO DE ACTUACIÓN El presente documento contiene la Política de Seguridad de la Información aplicable

Módulo de Agua Cadena de Suministro

Módulo de Agua Cadena de Suministro SW1. Instalaciones expuestas a riesgo de agua SW1.1 Puede usted identificar si los impactos relacionados con el agua en cualquiera de las instalaciones informadas en

Módulo de Agua Cadena de Suministro SW1. Instalaciones expuestas a riesgo de agua SW1.1 Puede usted identificar si los impactos relacionados con el agua en cualquiera de las instalaciones informadas en

Módulo 1. Introducción a la Base de Datos

Módulo 1 Introducción a la Base de Datos 1 Objetivos Generales Introducir conceptos básicos de base de datos Identificar los componentes y demás herramientas utilizadas en las bases de datos. 2 Índice

Módulo 1 Introducción a la Base de Datos 1 Objetivos Generales Introducir conceptos básicos de base de datos Identificar los componentes y demás herramientas utilizadas en las bases de datos. 2 Índice

Visión Horizon. PSI Group

PSI Group Este documento describe los objetivos principales del proyecto, funcionalidades y restricciones en forma concisa; es un resumen del proyecto apto para la toma de decisiones, ofrece una descripción

PSI Group Este documento describe los objetivos principales del proyecto, funcionalidades y restricciones en forma concisa; es un resumen del proyecto apto para la toma de decisiones, ofrece una descripción

GESTIÓN DE LA DOCUMENTACIÓN

GESTIÓN DE LA DOCUMENTACIÓN Preparado por: Revisado por: Aprobado por: Director de Calidad Director de Calidad Gerente Firmado: Fecha: Firmado: Fecha: Firmado: Fecha: 1. ÍNDICE Nº. DESCRIPCIÓN PÁGINA 1

GESTIÓN DE LA DOCUMENTACIÓN Preparado por: Revisado por: Aprobado por: Director de Calidad Director de Calidad Gerente Firmado: Fecha: Firmado: Fecha: Firmado: Fecha: 1. ÍNDICE Nº. DESCRIPCIÓN PÁGINA 1

INTRODUCCIÓN A LA ADMINISTRACIÓN DE REDES I N G. M O I S É S A L V A R E Z H U A M Á N

INTRODUCCIÓN A LA ADMINISTRACIÓN DE REDES I N G. M O I S É S A L V A R E Z H U A M Á N ADMINISTRACIÓN DE REDES Es un conjunto de técnicas tendientes a mantener una red operativa, eficiente, segura, constantemente

INTRODUCCIÓN A LA ADMINISTRACIÓN DE REDES I N G. M O I S É S A L V A R E Z H U A M Á N ADMINISTRACIÓN DE REDES Es un conjunto de técnicas tendientes a mantener una red operativa, eficiente, segura, constantemente

MANUAL SOBRE FIRMA ELECTRÓNICA

MANUAL SOBRE FIRMA ELECTRÓNICA MANUAL SOBRE FIRMA ELECTRÓNICA ÍNDICE MANUAL SOBRE FIRMA ELECTRÓNICA 1 1.- QUÉ ES LA FIRMA ELECTRÓNICA? 4 2.- A QUÉ SERVICIOS PUEDO ACCEDER CON FIRMA ELECTRÓNICA? 5 3.-

MANUAL SOBRE FIRMA ELECTRÓNICA MANUAL SOBRE FIRMA ELECTRÓNICA ÍNDICE MANUAL SOBRE FIRMA ELECTRÓNICA 1 1.- QUÉ ES LA FIRMA ELECTRÓNICA? 4 2.- A QUÉ SERVICIOS PUEDO ACCEDER CON FIRMA ELECTRÓNICA? 5 3.-

POLÍTICA DE PRIVACIDAD Y USO DE DATOS PERSONALES

POLÍTICA DE PRIVACIDAD Y USO DE DATOS PERSONALES 1. Alcance y aplicación de la política 2. Obligaciones de BIOMAX BIOCOMBUSTIBLES S.A. Y/O GNE SOLUCIONES S.A.S. 3. Derechos del individuo 3.1 Derecho de

POLÍTICA DE PRIVACIDAD Y USO DE DATOS PERSONALES 1. Alcance y aplicación de la política 2. Obligaciones de BIOMAX BIOCOMBUSTIBLES S.A. Y/O GNE SOLUCIONES S.A.S. 3. Derechos del individuo 3.1 Derecho de

CAPÍTULO 1. En la actualidad las empresas luchan por sobrevivir en un mundo. excepción y se han tenido que ajustar a cambios acelerados.

CAPÍTULO 1 1. GENERALIDADES 1.1. Planteamiento del Problema En la actualidad las empresas luchan por sobrevivir en un mundo globalizado, en el cual los requerimientos del mercado son cada vez mayores.

CAPÍTULO 1 1. GENERALIDADES 1.1. Planteamiento del Problema En la actualidad las empresas luchan por sobrevivir en un mundo globalizado, en el cual los requerimientos del mercado son cada vez mayores.

Declaración de la AMM sobre las Consideraciones Eticas de las Bases de Datos de Salud y los Biobancos

Declaración de la AMM sobre las Consideraciones Eticas de las Bases de Datos de Salud y los Biobancos Adoptada por la 53 a Asamblea General de la AMM, Washington DC, EE.UU. octubre 2002 y revisada por

Declaración de la AMM sobre las Consideraciones Eticas de las Bases de Datos de Salud y los Biobancos Adoptada por la 53 a Asamblea General de la AMM, Washington DC, EE.UU. octubre 2002 y revisada por

D.G.T.M.Y M.M. ORDINARIO N /421 VRS.

D.G.T.M.Y M.M. ORDINARIO N 12.600/421 VRS. ESTABLECE NORMAS PARA LA CERTIFICACIÓN DEL DISPOSITIVO DE POSICIONAMIENTO AUTOMÁTICO, ESTABLECIDO EN EL REGLAMENTO DE SISTEMA DE POSICIONAMIENTO AUTOMÁTICO DE

D.G.T.M.Y M.M. ORDINARIO N 12.600/421 VRS. ESTABLECE NORMAS PARA LA CERTIFICACIÓN DEL DISPOSITIVO DE POSICIONAMIENTO AUTOMÁTICO, ESTABLECIDO EN EL REGLAMENTO DE SISTEMA DE POSICIONAMIENTO AUTOMÁTICO DE

SOLICITUD DE INFORMACIÓN RFI RFQ

SOLICITUD DE INFORMACIÓN RFI RFQ SUMINISTRO, INSTALACIÓN, PRUEBAS Y PUESTA EN FUNCIONAMIENTO DE SISTEMAS DE AIRE ACONDICIONADO, DESINSTALCIÓN DE EQUIPOS EXISTENTES EN SITIO. Vicepresidencia de Infraestructura

SOLICITUD DE INFORMACIÓN RFI RFQ SUMINISTRO, INSTALACIÓN, PRUEBAS Y PUESTA EN FUNCIONAMIENTO DE SISTEMAS DE AIRE ACONDICIONADO, DESINSTALCIÓN DE EQUIPOS EXISTENTES EN SITIO. Vicepresidencia de Infraestructura

ISO SERIE MANUALES DE CALIDAD GUIAS DE IMPLEMENTACION. ISO 9001:2008 Como implementar los cambios parte 1 de 6

ISO 9001 2008 GUIAS DE IMPLEMENTACION ISO 9001:2008 Como implementar los cambios parte 1 de 6 SERIE MANUALES DE CALIDAD 1 NORMA INTERNACIONAL ISO 9000 Dentro de las modificaciones de la nueva versión de

ISO 9001 2008 GUIAS DE IMPLEMENTACION ISO 9001:2008 Como implementar los cambios parte 1 de 6 SERIE MANUALES DE CALIDAD 1 NORMA INTERNACIONAL ISO 9000 Dentro de las modificaciones de la nueva versión de

NIMF n. 6 DIRECTRICES PARA LA VIGILANCIA (1997)

NIMF n. 6 NORMAS INTERNACIONALES PARA MEDIDAS FITOSANITARIAS NIMF n. 6 DIRECTRICES PARA LA VIGILANCIA (1997) Producido por la Secretaría de la Convención Internacional de Protección Fitosanitaria FAO 2006

NIMF n. 6 NORMAS INTERNACIONALES PARA MEDIDAS FITOSANITARIAS NIMF n. 6 DIRECTRICES PARA LA VIGILANCIA (1997) Producido por la Secretaría de la Convención Internacional de Protección Fitosanitaria FAO 2006

1. CONSIDERACIONES PREVIAS... 10

ÍNDICE 1. CONSIDERACIONES PREVIAS... 10 2. CUESTIONES GENERALES... 11 2.1. Qué es el Esquema Nacional de Interoperabilidad (ENI)?... 11 2.2. Por qué es necesario el Esquema Nacional de Interoperabilidad?...

ÍNDICE 1. CONSIDERACIONES PREVIAS... 10 2. CUESTIONES GENERALES... 11 2.1. Qué es el Esquema Nacional de Interoperabilidad (ENI)?... 11 2.2. Por qué es necesario el Esquema Nacional de Interoperabilidad?...

SICRES 3.0 Presentación Ejecutiva

Presentación Ejecutiva 1 Antecedentes: El estándar SICRES 2.0 es una norma para el intercambio de asientos registrales aprobada en 1999 por el entonces Consejo Superior de Informática (actualmente Consejo

Presentación Ejecutiva 1 Antecedentes: El estándar SICRES 2.0 es una norma para el intercambio de asientos registrales aprobada en 1999 por el entonces Consejo Superior de Informática (actualmente Consejo

PREGUNTAS FRECUENTES ACERCA DE LA MARCA GAMING LABS CERTIFIED

Tengo que presentar una solicitud para utilizar la marca Gaming Labs Certified si mi producto fue aprobado por GLI? Hay algún costo por utilizar la marca Gaming Labs Certified? Qué es un sello de sitio

Tengo que presentar una solicitud para utilizar la marca Gaming Labs Certified si mi producto fue aprobado por GLI? Hay algún costo por utilizar la marca Gaming Labs Certified? Qué es un sello de sitio

BBA. App Itaú BBA Banca Corporativa AR

App Itaú Banca Corporativa AR Contenido 1. Generalidades 2. Primeros pasos en la app 3. Navegación de la app 4. Principales funcionalidades Consulta de saldos Consulta de movimientos Consulta de operaciones

App Itaú Banca Corporativa AR Contenido 1. Generalidades 2. Primeros pasos en la app 3. Navegación de la app 4. Principales funcionalidades Consulta de saldos Consulta de movimientos Consulta de operaciones

Manual Aplicación de Presentación de Ofertas. LICITADORES EN RED

Manual Aplicación de Presentación de Ofertas. LICITADORES EN RED 1 Índice 1. INFORMACIÓN GENERAL... 3 1.1. QUÉ ES LA APLICACIÓN DE PRESENTACIÓN DE OFERTAS?... 3 1.2. RESUMEN DE LOS REQUERIMIENTOS PARA

Manual Aplicación de Presentación de Ofertas. LICITADORES EN RED 1 Índice 1. INFORMACIÓN GENERAL... 3 1.1. QUÉ ES LA APLICACIÓN DE PRESENTACIÓN DE OFERTAS?... 3 1.2. RESUMEN DE LOS REQUERIMIENTOS PARA

SISTEMA DE INFORMACIÓN DEL CENTRO COORDINADOR DE CEICS

MINISTERIO DE SANIDAD, SERVICIOS SOCIALES E IGUALDAD SISTEMA DE INFORMACIÓN DEL CENTRO COORDINADOR DE CEICS ÍNDICE 1. INTRODUCCIÓN... 3 2. ACCESO A LA APLICACIÓN... 4 2.1. Identificación del Miembro CEIC...

MINISTERIO DE SANIDAD, SERVICIOS SOCIALES E IGUALDAD SISTEMA DE INFORMACIÓN DEL CENTRO COORDINADOR DE CEICS ÍNDICE 1. INTRODUCCIÓN... 3 2. ACCESO A LA APLICACIÓN... 4 2.1. Identificación del Miembro CEIC...

Reglamento de Gobierno Corporativo

JM-62-2016 Reglamento de Gobierno Corporativo JM-62-2016, JM-102-2011, COBIT 4.1 By JAV juan.antoio.vc@gmail.com - 08/2016 CAPÍTULO I: DISPOSICIONES GENERALES Artículo 2: Definiciones Sistema de control

JM-62-2016 Reglamento de Gobierno Corporativo JM-62-2016, JM-102-2011, COBIT 4.1 By JAV juan.antoio.vc@gmail.com - 08/2016 CAPÍTULO I: DISPOSICIONES GENERALES Artículo 2: Definiciones Sistema de control

TRANSFERENCIA DE CERTIFICADOS DE SISTEMAS DE GESTION

Página 1 de 5 1 OBJETO Y ALCANCE 1.1 Este documento entrega directrices y criterios normativos para la transferencia de certificados con acreditación entre organismos de certificación de sistemas acreditados.

Página 1 de 5 1 OBJETO Y ALCANCE 1.1 Este documento entrega directrices y criterios normativos para la transferencia de certificados con acreditación entre organismos de certificación de sistemas acreditados.

Plan de mantenimiento y control de cuentas de acceso

Universidad de Puerto Rico Recinto Universitario de Mayaguez Plan de mantenimiento y control de cuentas de acceso Departamento de Ciencias Matemáticas 1.0 Propósito El propósito de esta política es establecer

Universidad de Puerto Rico Recinto Universitario de Mayaguez Plan de mantenimiento y control de cuentas de acceso Departamento de Ciencias Matemáticas 1.0 Propósito El propósito de esta política es establecer

GEOPORTAL DE LA CONFEDERACIÓN HIDROGRÁFICA DEL GUADIANA. Uso y Mantenimiento de Metadatos

GEOPORTAL DE LA CONFEDERACIÓN HIDROGRÁFICA DEL GUADIANA Uso y Mantenimiento de Metadatos septiembre 2012 Histórico de revisión del documento Revisión Versión Fecha Autor Contenido 1.0 22/03/2010 José Mª

GEOPORTAL DE LA CONFEDERACIÓN HIDROGRÁFICA DEL GUADIANA Uso y Mantenimiento de Metadatos septiembre 2012 Histórico de revisión del documento Revisión Versión Fecha Autor Contenido 1.0 22/03/2010 José Mª

ESQUEMA ALTERNATIVO (PILOTO) PARA ESTADOS UNIDOS DE AMÉRICA Y CANADÁ

ESQUEMA ALTERNATIVO (PILOTO) PARA ESTADOS UNIDOS DE AMÉRICA Y CANADÁ SECRETARÍA DE ECONOMÍA Dirección General de Comercio Exterior ÍNDICE: INTRODUCCIÓN....2 AVISOS AUTOMÁTICOS DE PRODUCTOS SIDERÚRGICOS......3

ESQUEMA ALTERNATIVO (PILOTO) PARA ESTADOS UNIDOS DE AMÉRICA Y CANADÁ SECRETARÍA DE ECONOMÍA Dirección General de Comercio Exterior ÍNDICE: INTRODUCCIÓN....2 AVISOS AUTOMÁTICOS DE PRODUCTOS SIDERÚRGICOS......3

ANEXO APLICACIÓN DE FIRMA

ANEXO APLICACIÓN DE FIRMA Como se ha comentado anteriormente, uno de los principales usos del DNI electrónico es la realización de firma electrónica. Para utilizar esta funcionalidad de firma, numerosas

ANEXO APLICACIÓN DE FIRMA Como se ha comentado anteriormente, uno de los principales usos del DNI electrónico es la realización de firma electrónica. Para utilizar esta funcionalidad de firma, numerosas

SISTEMA DE INFORMACIÓN DE MEDIDAS ELÉCTRICAS

SISTEMA DE INFORMACIÓN DE MEDIDAS ELÉCTRICAS Guía para la solicitud de alta de nuevos concentradores secundarios en el sistema de medidas (Versión 1, marzo de 2013) Dirección de Servicios de la Operación

SISTEMA DE INFORMACIÓN DE MEDIDAS ELÉCTRICAS Guía para la solicitud de alta de nuevos concentradores secundarios en el sistema de medidas (Versión 1, marzo de 2013) Dirección de Servicios de la Operación

Especificación de requisitos de software. Proyecto: [Nombre del proyecto] Revisión [99.99] [Mes de año]

![Especificación de requisitos de software. Proyecto: [Nombre del proyecto] Revisión [99.99] [Mes de año] Especificación de requisitos de software. Proyecto: [Nombre del proyecto] Revisión [99.99] [Mes de año]](/thumbs/77/75201131.jpg) Especificación de requisitos de software Proyecto: [Nombre del proyecto] Revisión [99.99] [Mes de año] Instrucciones para el uso de este formato Este formato es una plantilla tipo para documentos de requisitos

Especificación de requisitos de software Proyecto: [Nombre del proyecto] Revisión [99.99] [Mes de año] Instrucciones para el uso de este formato Este formato es una plantilla tipo para documentos de requisitos

Política de la OPS en las Adquisiciones de los Productos Farmacéuticos. Para Proyectos. Financiados por el Fondo Mundial de Lucha Contra el SIDA

Política de la OPS en las Adquisiciones de los Productos Farmacéuticos Para Proyectos Financiados por el Fondo Mundial de Lucha Contra el SIDA Tuberculosis y Malaria (GFATM) Contexto: La siguiente política

Política de la OPS en las Adquisiciones de los Productos Farmacéuticos Para Proyectos Financiados por el Fondo Mundial de Lucha Contra el SIDA Tuberculosis y Malaria (GFATM) Contexto: La siguiente política

Casos de éxito * 12. Sistema de Gestión de Datos de Abonado para la Comisión del Mercado de las Telecomunicaciones

Casos de éxito * 12 Sistema de Gestión de Datos de Abonado para la Comisión del Mercado de las Telecomunicaciones Sistema de Gestión de Datos de Abonado para la Comisión del Mercado de las Telecomunicaciones

Casos de éxito * 12 Sistema de Gestión de Datos de Abonado para la Comisión del Mercado de las Telecomunicaciones Sistema de Gestión de Datos de Abonado para la Comisión del Mercado de las Telecomunicaciones